目录

第一章 为什么网络是不安全的?

第二章 信息安全的基本概念

第一节 安全的定义

第二节 认证与授权

第三章 加密与算法

第一节 散列(HASH)

第二节 对称加密(SYMMETRIC CRYPTOGRAPHY)

第三节 非对称加密(ASYMMETRIC CRYPTOGRAPHY)

第四节 数字签名(DIGITAL SIGNATURE)

第四章 数字证书

第一节 数字证书的构成

第二节 如何验证数字证书?

第三节 数字证书的级联(CERTIFICATE CHAIN)

第五章 SSL的基本原理

结束语

第五章 SSL的基本原理

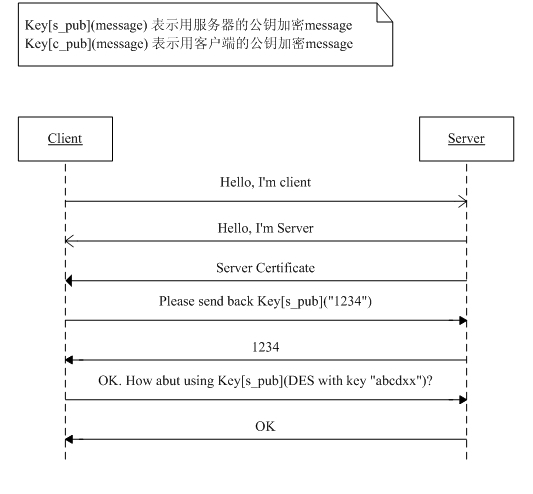

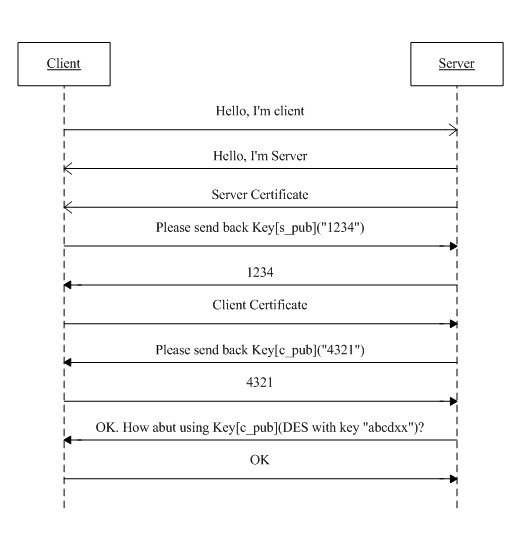

现在回到我们最原始的问题,由于Internet的架构问题,信息在网络上传输是很容易被别人获取的,那如何建立一个安全的传输网络呢?前面我们讨论了很多保证信息安全的技术,而SSL就是建立在这些技术的基础上的一套协议,用来保证通信的安全。SSL全称是 Secure Sockets Layer,它是一种间于传输层(比如TCP/IP)和应用层(比如HTTP)的协议。具体的SSL协议很复杂,我这里只讲一个大概。

握手协议可以看成是客户端和服务器协商的一个过程,结果就是一个对称密钥,然后就进入了传输协议的部分。也许,你在想,“现在还不简单吗?用这个对称密钥加密传输数据呗!”。否,没那么简单。先来看一下结果,等会儿再解释原因。在通信双方协商出一个对称密钥以后,他们用这个密钥来加密传输的数据。同时为每个消息生成时间戳,用此密钥为消息和相应的时间戳生成消息认证码(MAC)。也就是说,每次发送的内容包括

Encrypt(message) + MAC(message + timestamp)